本記事はプロモーションを含みます

今回はVPN通信が通信経路上でどのように見えるのか、中国政府はなぜVPN規制ができるのか、なぜVPNを使うとプライバシーを守ることができるのか解説します。この記事を見ればVPNが必要な理由が実感できると思います。

今回は少し技術的な話になりますが、可能な限り分かりやすく解説していきます。不明な点がございましたらコメント欄で質問してください。

さいごの「まとめ」まで読んで頂ければ幸いです。

VPNとは?

VPNはVirtual Private Networkの略です。日本語にすると仮想の専用ネットワークといったところでしょうか。

インターネットは公衆回線とも呼ばれ、安全性の低いネットワークです。なぜ安全性が低いのかというと、インターネットは不特定多数の人によって共有されるネットワークのためです。たとえば通信経路上で誰かが盗聴しているかも知れません。ネットワーク機器のチップに盗聴するためのコードを仕込んだり海底ケーブルを流れる通信を盗聴するという話は割とよくあることです。また、日本には通信傍受法案があります。

このようにインターネットは安全ではないため、機密情報など重要な通信をおこなうために「専用線」というものを使うことがあります。専用線というのはインターネットとは切り離された文字通り専用の通信回線を用意して通信するものです。誰がどのような目的でこのような通信回線を使うのかというと、企業や行政が顧客情報や機密情報などをやり取りするために使うことが多いです。中でも金融機関でよく使われています。

しかし専用線は工事が必要な上に利用料金が高額になるため中小企業が気軽に導入することは難しいという課題がありました。

そこで、インターネットなど安全性の低いネットワークで専用線のような安全な回線を再現するために生まれたのがVPNです。

リモートワークでVPNを使っている方も多いと思いますが、VPNを使うと「トンネリング」という技術によってワームホールを通るように自宅と社内が接続されるので、社内にいる感覚でファイルサーバーにアクセスしたり会社のプリンターで印刷できるようになります。つまり、トンネリング技術を使うと専用線と同様に自宅と会社が直接接続された状態になります(実際にはインターネットを介していますが、論理的に直接接続するという話です)。ただし、この状態ではまだ通信の安全性が確保されていませんので、トンネリング通信を暗号化することによってVPN通信を盗聴から守ります。また、VPNには通信内容の改ざんを検知し信頼性を高める機能もあります。

このように、VPN通信とはトンネリングと暗号化の組み合わせによって実現しています。

VPN通信の中を見てみる

通信解析ツールを使うとVPN通信を解析して視覚化できます。今回はWiresharkというフリーソフトウェアを使いVPN通信の中を見ていきます。

それではVPN通信がどのように見えるのか解説します。この解説を読めば「なぜ中国はVPNを規制できるのか」そして「なぜVPN規制を回避できるのか」分かるようになるはずです。

MillenVPNのVPN通信を見る

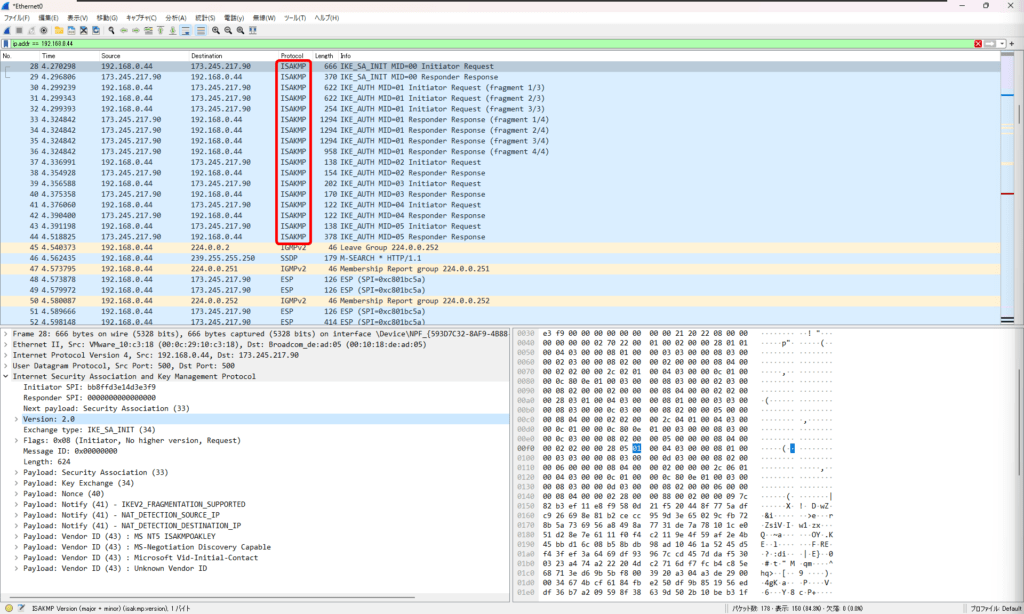

まず最初にMillenVPNを使ってVPN通信を開始するところを見ます。VPN接続を開始すると以下のスクリーンショットのような通信が流れます(画像をクリックすると拡大します)。

赤枠で囲ったところに「ISAKMP」と表示されていますが、これは「IKE」といって盗聴リスクのあるネットワーク上で暗号化のための共通鍵を交換するためのやり取りです。IPSec VPNで通信する際は必ずこのような通信が流れます。

そのためMillenVPNはIPSec VPNで通信していることがわかります。

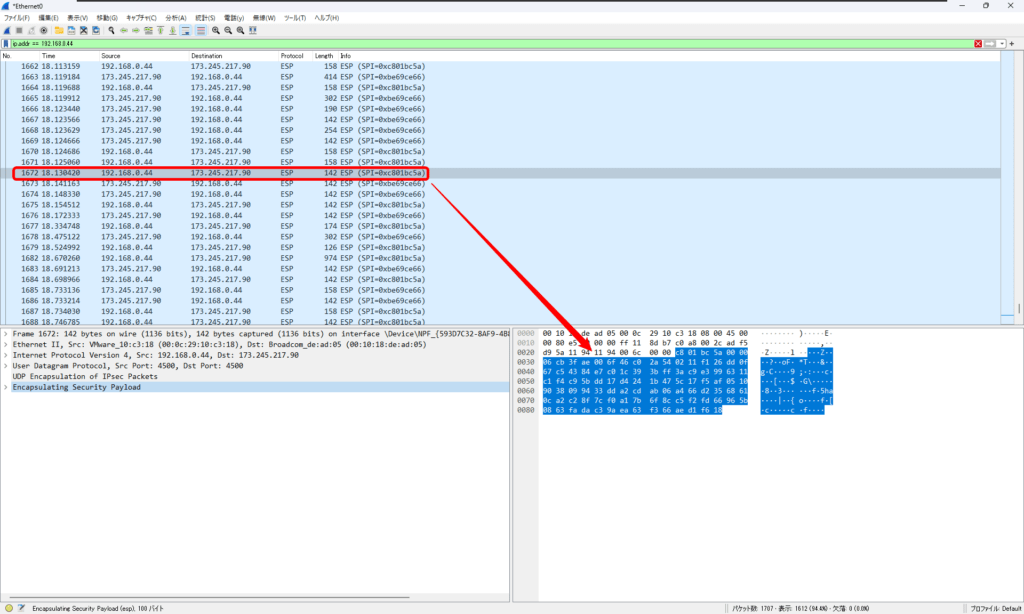

次のスクリーンショットはVPN接続後にGoogle検索をしている時の通信です(画像をクリックすると拡大します)。

赤枠の箇所に注目すると通信先のIPアドレスは「173.245.217.90」となっていますが、このIPアドレスはGoogleではなくてNetprotectという会社のIPアドレスです。この会社がMillenVPNのVPNサーバーを運用しているのでしょう。

$ whois 173.245.217.90 | grep Name NetName: NETPROTECT OrgName: Netprotect, Inc. OrgTechName: Netprotect Network Operations OrgAbuseName: Netprotect Abuse Department NetName: NETPROTECT-NRT-SP CustName: Netprotect OrgTechName: Netprotect Network Operations OrgAbuseName: Netprotect Abuse Department $

また、先ほどの赤枠内で「ESP」という表示が確認できると思いますが、これはIPSecによる暗号化通信です。そのため通信内容は暗号化されており通信を盗聴しても通信内容はおろかGoogleにアクセスしていることも分かりません。

このように、VPNを使うと経路上で盗聴されても通信内容も本当の通信先も分からなくなります。つまり、ISP(インターネット・サービス・プロバイダー)であなたの通信内容を監視されたとしてもVPNサーバーとIPSec通信をしていることしか分からず、具体的にインターネットでどのような活動をしているのか一切把握できなくなります。VPNを使うとISPがWinnyの利用や漫画村へのアクセスを規制できなくなるのはこのためです。

VPN通信を検知して遮断できる理由

ここまで読んだあなたは、中国政府がどうしてVPN通信を検知して遮断できるのか分かったかも知れません。

中国で大規模なVPN規制が始まった際、VPN通信ができなくなったのはIPSecVPNやOpenVPN、L2TPなどよく知られたVPNプロトコルでした。

なぜ中国政府がVPN通信を規制できたのかというと、VPN通信にはそれぞれ特徴があるからです。たとえば先ほど見たIPSec VPNの場合、IKEで共通鍵の交換をおこなった後にESPというプロトコルで通信のやり取りが行われます。ですからIPSec VPNであればIKEやESPプロトコルの通信を遮断するようにFW(ファイアウォール)で設定しておけばVPNを規制できるわけです。

では、VPN規制を回避するにはどうすればいいのでしょうか?その答えは「他の通信に紛れる」ことです。

OpenConnectがVPN通信の検知を回避できる理由

中国で大規模なVPN規制が行われた際、MillenVPNは「MillenVPN Native OpenConnect」というサービスの無償提供を開始しました。

なぜOpenConnectを使うとVPN規制を回避できるのでしょうか?その理由はOpenConnectが「SSL VPN」という仕組みで動作するためです。

SSL VPNはSSL通信上でVPN接続します(そのままですね)。SSLというのはSecure Sockets Layerの略で、元はNetscape(後のFirefox)というWEBブラウザに搭載されたインターネット上でクレジットカードなど機密情報を安全にやり取りする仕組みです。皆さん今も使っています。そう、「https://」というのがSSLのことです。いわゆるHTTPS通信です。

このHTTPS通信をVPN接続に応用したものがSSL VPNです。SSL VPNは通信の暗号化や改ざん検知、通信相手の検証をSSLに任せることができるというメリットがあります。また、SSL VPNの通信自体は一般的なHTTPS通信ですから会社内からプロキシサーバーを経由してVPN接続するということも可能になります。

もう答えは出ていますが、OpenConnectがVPN規制を回避できる理由は一般的なHTTPS通信に紛れることができるからです。つまり、オンラインショッピングを楽しむのと同じような通信でVPN接続できるので、SSL VPN接続と他のHTTPS通信の区別が付きません。そのためOpenConnect(SSL VPN)の規制は非常に難しく、VPNサーバーのIPアドレスをリスト化してVPN通信を検知する必要があります。

それでは実際にOpenConnectの通信を見てみましょう。MillenVPN Native OpenConnectを使います。通信先のIPアドレスを含む箇所は念のため隠していますがご了承ください。

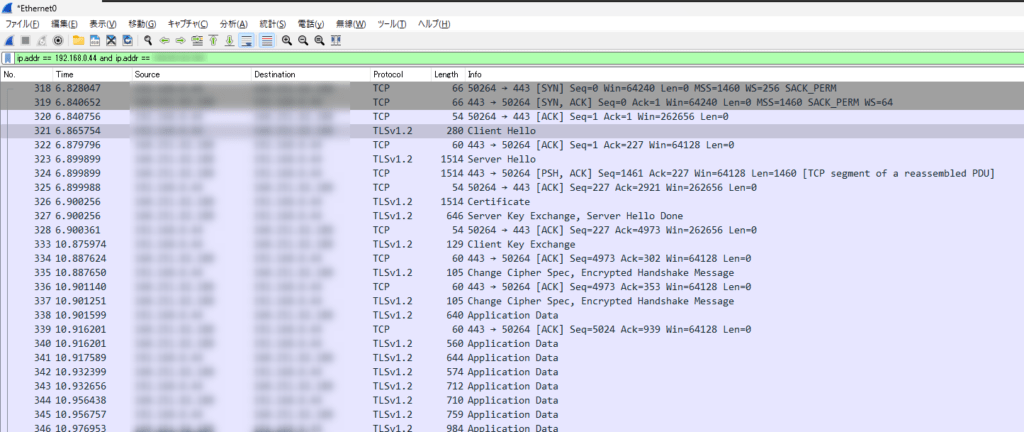

OpenConnectの通信を見ると次のように表示されます(クリックすると拡大します)。

「TSLv1.2」という表示がありますが、これはTLS(Transport Layer Security)のバージョン1.2で通信しているということです。TLSというのはSSLに代わる新しい仕組みでSSLの発展型だと思って頂いて差し支えありません。

皆さんご存じのとおりHTTPS通信は暗号化されていますから、ISP(インターネット・サービス・プロバイダー)で監視されたとしてもあなたの通信はVPNサーバーにHTTPS通信しているだけで実際にインターネットでどのような活動をしているのか一切分からなくなります。

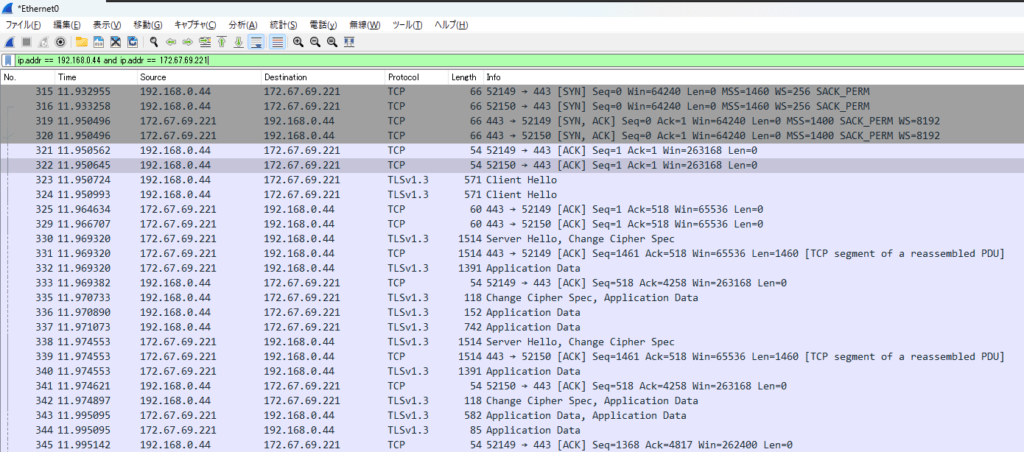

念のためVPN接続せずhttps://vpncafe.netにWEBブラウザでアクセスしているときの通信と比較してみましょう(クリックすると拡大します)。

いかがでしょうか?TLSバージョンが異なるだけでVPN通信と通常のWEBアクセスの違いは判別できません。ちなみにVPN通信だからTLSv1.2ということではありません。アクセス先のサーバーとのネゴシエーションでTLSバージョンが決まります。

まとめ

今回はVPN通信がどのようにやり取りされているのか実際の解析結果を見て頂きました。若干技術的な話が出てきたので読み進めるのが辛い箇所もあったかも知れませんが、大事なのは次の2点です。

- VPN接続中のアクセス先はVPNサーバーであって、本当の接続先は分からない

- VPN通信の内容は暗号化されていてVPN通信中の活動を監視できない

つまりVPNを使っていればISPで通信を盗聴されたとしても、確認できるのはVPN通信しているという事実だけであり活動内容は把握できません。

ISPで盗聴などするのか?とお考えの方は法務省のWEBサイトで通信傍受法案に関する法律案Q&Aをご覧ください。

参考:https://www.moj.go.jp/houan1/houan_soshikiho_qanda_qanda.html

今回はOpenConnect(SSL VPN)でVPN検知を回避する仕組みを解説しましたが、VPN検知の回避方法は他にもあります。たとえばDNS通信に紛れたりSSHでトンネリングする方法です。これらのVPN検知回避技術はAirVPNが得意とするところですが、それはまた別の機会に解説したいと思います。

今回はVPNサービスを利用することによってインターネット上でプライバシーが保たれるという点を分かって頂ければ幸いです。おすすめVPNサービスも紹介しているので、よろしければそちらも合わせてご覧ください。